Реализация DevSecOps: безопасность на всех этапах разработки

СОДЕРЖАНИЕ

Почему безопасность важна на всех этапах разработки?

Интеграция безопасности в процесс DevOps

Роль Security Champion в DevSecOps

Подходы к реализации DevSecOps

Внедрение безопасности на этапе проектирования

Инструменты и практики для обеспечения безопасности

Практические рекомендации по реализации

Автоматизация и интеграция инструментов безопасности

Будущее DevSecOps и его роль в разработке программного обеспечения

Что такое DevSecOps?

DevSecOps — это методология, объединяющая создание программного обеспечения (ПО), безопасность продукта и эксплуатацию (development, security, operations).

Концепция предполагает тесное сотрудничество разработчиков и специалистов по информационной безопасности (ИБ) для ускоренного и безопасного внедрения изменений.

Почему безопасность важна на всех этапах разработки?

Недооценка методов защиты в программировании способна привести к серьезным последствиям: утечке данных пользователей, краже интеллектуальной собственности, уголовном преследовании, потере репутации.

Защита информации должна закладываться еще на стадии найма сотрудников и планировании концепта проекта.

Чтобы проработать и предотвратить уязвимости ПО создатели программных решений внедряют цикл защищенной разработки — DevSecOps.

Принципы DevSecOps

Интеграция безопасности в процесс DevOps

В этапы внедрения входит:

- Введение Security as Code на этапе сборки и тестирования, чтобы обеспечить автоматическое применение правил безопасности.

- Автоматизация процессов контроля на каждом этапе CI/CD, включая раннее выявление возможных проблем с помощью SAST (статического анализа кода).

- Регулярное обучение сотрудников принципам написания безопасного кода и проведение совместных встреч для улучшения взаимодействия между командами.

- Внедрение инструментов, таких как IriusRisk, для моделирования угроз и улучшения качества кода.

- Планирование и оценка рисков для обработки уязвимостей с целью гарантии защиты разрабатываемых приложений и уменьшения потенциальных негативных последствий.

Роль Security Champion в DevSecOps

Security Champion в контексте DevSecOps — это эксперт по информационной безопасности (ИБ), который хорошо понимает этапы программирования и цели разработки ПО. Основная задача Security Champion — создать прочную связь между командой разработки и отделом ИБ для внедрения лучших практик безопасности на ранних этапах жизненного цикла создания ПО (SDLC).

В его обязанности входит организация анализа защищенности ПО, фиксация уязвимостей и дефектов, предоставление рекомендаций по исправлению проблем и консультирование проектной команды. Security Champion не только помогает улучшить взаимодействие между командами, но также активно участвует в выявлении и устранении уязвимостей, что в конечном итоге способствует разработке более защищенного программного обеспечения.

Подходы к реализации DevSecOps

Внедрение безопасности на этапе проектирования

Важно выбрать конкретные способы и утвердить правила использования еще до внедрения защиты в SDLC. Такой подход помогает предотвратить возможные угрозы и уменьшить риски, связанные с уязвимостями уже на этапе проектирования.

Командам необходимо оценить текущий уровень безопасности и разработать план проверки на соответствие требованиям безопасности. К популярным методам планирования можно отнести использование инструментов для моделирования угроз (например, IriusRisk), сервисов для отслеживания задач и управления ими (таких как Jira), а также платформ для общения и совместной работы (например, Slack).

Процесс планирования должен включать в себя оценку потенциальных угроз, определение мер по их устранению и разработку практик безопасного кодирования. Такой проактивный подход помогает создать более надежное и защищенное программное обеспечение с самого начала разработки.

Инструменты и практики для обеспечения безопасности

DevSecOps использует использует различные инструменты и практики для улучшения надежности ПО и инфраструктуры. После внедрения эти инструменты автоматически проверяют фрагменты кода, которые интегрируются в рабочую среду в рамках процессов непрерывной интеграции и развертывания (CI/CD).

Крупные компании, как правило, используют коммерческие решения, такие как Checkmarx или Veracode, но также могут применять методы с открытым исходным кодом, включая такие инструменты, как SonarQube, OWASP Dependency-Check и другие.

Основные категории способов проверки безопасности включают:

- Статический анализ кода: проверка исходного кода без его выполнения для обнаружения уязвимостей и нарушений стандартов (например, SonarQube, Checkmarx).

- Динамическое тестирование: анализ работающего приложения для обнаружения уязвимостей в реальном времени (например, OWASP ZAP, Burp Suite).

- Моделирование угроз: процесс выявления и оценки потенциальных угроз безопасности (например, Threat Dragon, IriusRisk).

- Анализ на этапе сборки: интеграция процедур безопасности в процесс сборки ПО (например, использование инструментариев CI/CD для автоматизации проверок безопасности).

- Сканирование образов Docker: анализ Docker-образов на наличие уязвимостей перед их развертыванием (например, Clair, Trivy).

- Проверка надежности сред развертывания: аудит и анализ безопасности конфигураций и сред развертывания (например, Kubernetes Security, AWS Inspector).

Эти инструменты и практики помогают выявить и устранить уязвимости на разных этапах разработки и развертывания ПО, обеспечивая более высокий уровень защиты и устойчивости IT-инфраструктуры.

Практические рекомендации по реализации

Автоматизация и интеграция инструментов безопасности

DevSecOps автоматизирует и интегрирует security-инструменты в цикл разработки, начиная с ранних стадий. Это включает интеграцию в CI/CD, автоматизацию тестирования, обучение команды, мониторинг надежности и развитие культуры безопасной разработки. Цель — создание надежных и качественных приложений.

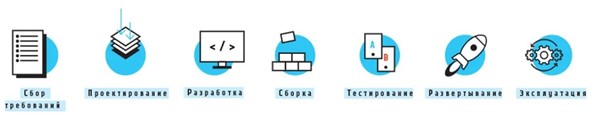

Общий вид жизненного цикла разработки (pipeline):

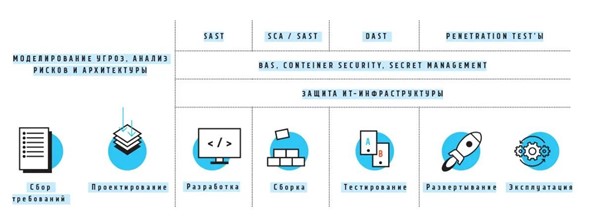

Например, SAST на этапе создания ПО помогает выявить уязвимости до запуска приложения. Многие инструменты SAST совместимы с CI/CD-конвейером, что позволяет запускать автотест при каждом изменении кода в системе контроля версий.

SCA (автоматизированное сканирование ПО)на этапе сборки помогает найти фрагменты с открытым исходным кодом и определить потенциальные проблемы.

Динамический анализатор DAST тестирует уже работающее приложение и помогает выявить уязвимости. Например, SQL-инъекции и межсайтовые сценарии.

Теперь pipeline выглядит по-другому:

При выборе инструмента рекомендуем использовать лучшие практики:

- Возможность доступа через API, командную строку и/или использование специализированного дополнения (для интеграции в CI/CD-конвейер).

- Использование решения в формате контейнеров значительно упрощает его применение.

- Минимальные барьеры на лицензии (например, на одновременное выполнение задач).

- Результат работы решения должен быть легко анализируемым (parsing), например, в форматах XML и/или JSON.

- Применение подсчета ложных срабатываний и ложных негативов.

Обучение и вовлечение команды

Одной из возможных трудностей при внедрении DevSecOps может стать недостаточная осведомленность сотрудников о необходимости применения методов безопасности. Разработчикам и другим членам команды может не хватать знаний в этой области, поэтому важно регулярно проводить обучающие мероприятия на всех стадиях создания программного обеспечения и проверки кода.

Обучение может включать в себя различные формы, такие как тренинги, воркшопы, семинары и онлайн-курсы. Например, тренинги по безопасному кодированию, воркшопы по выявлению и устранению уязвимостей, а также семинары по современным угрозам и методам защиты.

Регулярное обучение не только улучшает технические навыки команды, но и способствует развитию культуры безопасности. Члены команды начинают лучше понимать влияние современных угроз и скрытых рисков, что повышает общую устойчивость проекта к потенциальным атакам.

Кроме того, обучение способствует улучшению взаимодействия между командами разработки, тестирования и эксплуатации. Благодаря развитию нужных навыков, команды могут более эффективно сотрудничать, что в конечном итоге приводит к созданию более защищенного и надежного программного обеспечения.

Для успеха DevSecOps важно не только предоставить доступ к обучающим ресурсам, но и активно вовлекать сотрудников в процесс, мотивируя их к постоянному профессиональному развитию и повышению знаний в области безопасности.

Примеры успешной реализации

Кейсы из практики

Компания Hilti применила GitLab для защиты и управления кодом с помощью систем контроля версий (SCM), непрерывной интеграции и доставки (CI/CD). Они также внедрили методы сканирования угроз для выявления уязвимостей на ранних этапах разработки. Благодаря такому подходу время развертывания уменьшилось с 3 часов до 15 минут, а команды разработчиков смогли устранять уязвимости до выпуска кода, что повысило общую безопасность и эффективность процесса разработки.

Ритейлер товаров для дома Dunelm, используя GitLab SaaS Ultimate, реализовал беспрепятственное развертывание защищенных конвейеров на облачной платформе AWS. Этот подход к автоматизации помог командам создавать программное обеспечение быстрее и более автономно. В результате компании удалось существенно сократить время разработки и улучшить качество выпускаемых продуктов.

Онлайн-страхование Zebra оптимизировала свою работу с использованием GitLab, включая расширенные функции репозитория и возможности CI/CD. Это также помогло обеспечить надежность и соответствие требованиям сертификации SOC 2. Внедрение этих технологий позволило Zebra улучшить процессы разработки и развертывания, обеспечивая при этом высокие стандарты безопасности и комплаенса.

Изучение ошибок и достижений

При реализации принципов защиты важно учитывать не только достижения и опыт успешных проектов. В процессе могут возникнуть ошибки, которые помешают эффективной разработке. Например, слабое управление конфиденциальными данными или низкий контроль доступа может привести к серьезным проблемам с защищенностью.

Важно выявлять и устранять уязвимости на ранних стадиях программирования; автоматизировать операции, сокращая время на тестирование; соблюдать требования и нормы, особенно в чувствительных областях; обучать сотрудников новым методам; ускорять выход продукта на рынок, минимизируя время простоя и возможные финансовые потери.

Будущее DevSecOps и его роль в разработке программного обеспечения

Применение инструментов защиты — это ключевой элемент в программировании и необходимая мера для создания продуктов с высокой степенью надежности и минимальным количеством функциональных недостатков.

Организациям необходимо следить за новыми тенденциями и лучшими практиками в области DevSecOps, включая использование современных технологий, таких как искусственный интеллект (AI), машинное обучение (ML) и облачные решения. Эти технологии могут значительно повысить результативность и уровень защиты процессов DevOps.